PAGINA 90:

1. Clasifica los diferentes tipos de malware en función de los tipos de ataques que llevan a cabo:

|

TIPOS MALWARE |

INTERRUPCION |

INTERCEPTACION |

MODIFICACION | FABRICACION

SUPLANTACION |

| VIRUS |

X |

X |

X |

|

| GUSANO |

X |

X |

||

| TROYANO |

X |

X |

||

| SPYWARE |

X |

|||

| ADWARE | ||||

| RANSOMWARE | ||||

| ROGUE | ||||

| ROOTKIT | ||||

| PHISHING | ||||

| PHARMING | ||||

| SPAM | ||||

| HOAX |

2.¿En que tipo de ataques se suele utilizar botnets?¿su uso es legal o ilegal?.

Se suele utilizar en 4 tipos de situaciones:

–Ataques de denegación de servicio distribuidos (DDoS)

–Envío de Spam

–Minería de Bitcoins

–Robo de Bitcoins

Y su uso es Ilegal por lo tanto denunciable.

3.Elabora una lista de las tecnicas de ingenieria social que sule utilizar los estafadores.

-falsas noticias sobre tus amigos en las redes

-falsos antivirus y falsos programas

-falsa paginas de descargas

-falsas extensiones para navegador

-falsos comentarios en foros

4.Averigua en que consiste la ingieneria social inversa y proporciona algunos ejemplos.

El objetivo de la ingieneria inversa es obtener información o un diseño a partir de un producto, con el fin de determinar de qué está hecho, qué lo hace funcionar y cómo fue fabricado.

Ejemplos:

– Descubro un sitio web en el que dicen que son expertos en arreglar determinados problemas del ordenador. Una vez que me pongo en contacto con ellos , obtienen la información que necesitan para un futuro posible ataque.

– Me llega al buzón de correos un anuncio o una tarjeta de una persona que arregla ordenadores. Lo conservo y pasado un tiempo el ordenador se estropea, me pongo en contacto con dicha persona y obtiene la información que precisa.

PAGINA 91:

1.Investiga que comandos puedes utilizar para averiguar cuales son los puertos abiertos de tu equipo

Windows incluye una pequeña herramienta llamada NETSTAT que funciona mediante la línea de comandos. Nos da la posibilidad de conocer exactamente que puertos tenemos abiertos a la escucha y cuales incluso están recibiendo o transmitiendo información hacia el exterior. Usarla es fácil, más abajo se brindan archivos batch que puedes descargar para aprovechar las opciones que brinda, pero puedes hacerlo manualmente

Pasos:

• Copia y pega el siguiente código en el cuadro que se encuentra encima del botón de Inicio o en el comando Ejecutar, presiona la tecla Enter.

CMD /K NETSTAT -AN|FINDSTR /C:LISTENING

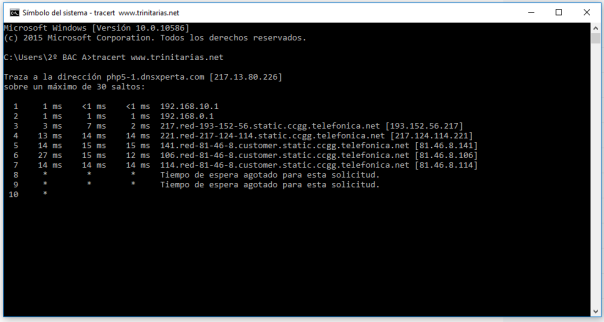

2.Busca una web que te permita realizar un diagnostico visual de tu red traceroute

3.¿Para qué sirve el protocolo WHOIS? Utilízalo con alguno de tus dominios.

El protocolo de WHOIS es un Protocolo de Control de Transmisión (TCP), o protocolo de consulta/respuesta orientado a transacciones, que se utiliza para brindar servicios de información a los usuarios de Internet. Aunque inicialmente el protocolo era utilizado para proveer información sobre el titular del dominio y sus datos de contacto, e información acerca de los nombres de dominio registrados, en la actualidad sus usos comprenden una amplia gama de servicios de información. El protocolo entrega su contenido en un formato legible por humanos.

Usos:

- Determinar si un nombre de dominio se encuentra disponible

- Diagnosticar dificultades en una registración

- Acceder a la identidad real, al domicilio comercial y a la información de contacto de una empresa o negocio en linea o, en general, de toda organización presente en la Web

- Relacionar a una empresa, organización o persona con un nombre de dominio, e identificar quién se encarga de operar un servicio web o de acceso público brindado mediante un nombre de dominio, con finalidades comerciales o de otra índole

- Contactar al registratario de un nombre de dominio para debatir y negociar una transacción comercial secundaria en relación con el nombre de dominio registrado

- Establecer o investigar una identidad en el ciberespacio, y también como parte de una respuesta ante un incidente luego de un ataque informático o en Internet (los profesionales del área de la Seguridad y los agentes encargados del cumplimiento de la ley usan WHOIS para identificar los puntos de contacto de un nombre de dominio

- Investigar correos electrónicos no deseados (spam). Los agentes encargados del cumplimiento de la ley usan la base de datos de WHOIS para recabar información sobre el sitio web promocionado en el spam.

Todo esto son alguno de los usos de todos los que hay.

4.¿ Que trata de hacer el atacante web al probar esta contraseña: noclaves; ‘INSERT INTO tabla(‘user’, ‘pasword’) VALUES (‘cracker’ , ‘cracker’);? ¿como podrías evitarlo?

Modificar valores arbitrariamente en una base de datos mediante inyección de SQL. El impacto de esta acción puede ir desde cambios en la apariencia de una página web hasta comprometer datos sensibles.

Instalar malware o ejecutar código malintencionado en un servidor mediante la inyección de código de scripting (como PHP o ASP).

Aumentar los privilegios como superususario utilizando vulnerabilidades del sistema operativo.

Atacando usuarios de páginas web con inyecciones de código HTML o scripts.

se podría evitar:Usando captchas en los formularios para validar las peticiones de los usuarios